Remise au goût du jour par des enquêtes d’envergure comme les Paradise papers, la relation entre hackers et journalistes est de nature plutôt tumultueuse. Pourtant, lorsque les deux camps pactisent autour d’une même cause, les résultats sont souvent excellents. La réputation des uns comme des autres auprès de l’opinion publique pourrait bien s’en voir grandie.

Par Bastien LION

Elle a la peau dure, cette image du hacker encapuchonné aux talents informatiques incomparables mais aux méthodes douteuses. Elle est pourtant assez peu représentative d’une communauté de plus en plus ouverte au monde qui l’entoure. « La quasi-totalité des hackers sont des gens bien intentionné » affirme Jean-Marc Manach, journaliste d’investigation indépendant proche des communautés de hackers. Pour lui, « le hacking est avant tout un état d’esprit, une éthique » dans laquelle il est hors de question de porter atteinte à la vie privée des citoyens.

« Comme les journalistes d’investigation, les hackers sont souvent confrontés à une grande solitude face au système »

Sandrine Décembre, maître de conférences associée en communication numérique, ancienne journaliste

Ce sont pourtant les différences qui ont primé pendant de nombreuses années dans la représentation médiatique des hackers. « Les journalistes ont très longtemps diabolisé les hackers, confirme Antoine Champagne, journaliste cofondateur du site Reflets.info. Leur univers était fantasmé, on les présentait comme des pirates informatiques. On a inventé les catégories white hat et black hat simplement pour que M. et Mme. Michu y voient plus clair mais tout ça manquait sérieusement de nuance. »

Pour Sylvain Parasie, ce traitement injuste s’expliquerait en partie par une peur de la compétition : « La profession journalistique en France s’est constituée en écartant d’autres acteurs qui faisaient le même type de travail. Jusqu’au milieu des années deux mille, les professions informatiques ont eu une importance croissante dans la fabrication de l’information sans pouvoir véritablement prétendre faire le même métier que les journalistes. » Logiquement, la méfiance des journalistes à l’égard des hackers et des professions informatiques en général ont provoqué la défiance de ces derniers vis-à-vis du monde des médias. La rigueur et l’exigence de cette communauté y sont pour beaucoup.

En 2006, WikiLeaks voit le jour. Emmené et représenté par le hacker Julian Assange, cette plate-forme a pour ambition de publier en ligne des documents confidentiels, au nom de l’intérêt général. Le site publie en 2010 Collateral Murder, une vidéo dans laquelle deux employés de l’agence britannique Reuters sont tués par un hélicoptère Apache lors d’un raid aérien mené par l’armée américaine. Ce document installe WikiLeaks comme un acteur à prendre en compte sur la scène médiatique internationale.

« L’influence de la culture hacker sur l’écosystème journalistique »

La même année, le site rend publics les War Logs, près de 500 000 documents confidentiels de l’armée américaine rendant compte du déroulement de la guerre en Afghanistan et en Irak. Pour cette opération, WikiLeaks collabore avec The Guardian (Royaume-Uni) The New York Times (Etats-Unis) et Der Spiegel (Allemagne). Une véritable consécration. Pour Amaelle Guiton, journaliste à Libération, « WikiLeaks a joué un rôle fondamental, quoi qu’on puisse en dire aujourd’hui. Ce sont les premiers à avoir mis en place un système de soumission de documents sécurisé et partagé leurs données avec des rédactions. Ça ne s’est pas toujours bien passé mais ça a laissé des traces. Des gens ont appris à travailler ensemble ». Une initiative assez représentative de « l’influence de la culture hacker sur l’écosystème journalistique ».

Sept ans après la création de WikiLeaks, en 2013, un administrateur systèmes bouleverse lui aussi la scène médiatique. Edward Snowden est mandaté par son employeur, Booz Allen Hamilton, pour travailler sur une structure de la National Security Agency (NSA), l’agence de renseignement américaine. Quelques mois avant le début de sa mission, Snowden prend contact avec Glenn Greenwald, un journaliste du Guardian, et lui demande de se former au chiffrement des communications.

Il correspond également avec la documentariste Laura Poitras et le journaliste Barton Gellman. Les mois qui suivent, Snowden divulgue par le biais de ses trois contacts des dizaines d’informations confidentielles sur la surveillance généralisée organisée par la NSA dans le monde entier. Greenwald, Poitras et Gellman travailleront ensuite avec d’autres médias étrangers pour mettre au jour les documents relatifs aux pays concernés.

« On a la même vocation : chercher la vérité. Mais on a aussi une sensibilité différente. Ils m’aident à voir les choses sous un autre angle, à recontextualiser certains faits, car ils savent des choses que j’ignore »

Mehdi Atmani, journaliste

Et quand il ne s’agit pas d’assistance technique, les hackers apportent un regard neuf sur le travail journalistique. Ancien employé du Temps aujourd’hui indépendant, Mehdi Atmani ne cache pas qu’il demande fréquemment l’avis de ses connaissances dans le monde du hacking quand l’occasion se présente : « On a la même vocation : chercher la vérité, rappelle-t-il. Mais on a aussi une sensibilité différente. Ils m’aident à voir les choses sous un autre angle, à recontextualiser certains faits, car ils savent des choses que j’ignore. »

Mieux, les profils imbibés de la culture hacker se font peu à peu une place dans les rédactions. « Je suis convaincue qu’aujourd’hui, dans l’immense majorité des médias, on est conscients de la nécessité d’avoir à portée de main des profils techniques capables de mettre en place des outils ad hoc », analyse Amaelle Guiton. Appelés « journalistes-hacker » au milieu des années deux mille, ce sont aujourd’hui, par exemple, les datascientists, ces ingénieurs du journalisme capables de déchiffrer et ordonner des bases de données incompréhensibles.

Double casquette

Pierre Romera est l’exemple parfait de ces nouveaux profils que la double casquette n’effraie pas. Passé par OWNI et J++, deux médias tournés vers la datavisualisation, il est aujourd’hui le directeur technique de l’International Consortium of Investigative Journalists (ICIJ). Ce consortium créé en 1999 réunit plus de 200 journalistes d’investigations dans plus de 70 pays différents. Pour accompagner ces reporters dans leurs enquêtes, une équipe cosmopolite d’une vingtaine de personnes travaille sur la partie technique. Des enquêtes sur lesquelles l’ICIJ planche pendant plusieurs mois, avec une énorme attention portée à la protection des sources et la vérification des informations. Une rigueur typique de la culture hacker.

« Il n’y a pas de clivage entre la technique et l’investigation à l’ICIJ, confie Pierre Romera. Je ne me sens pas plus hacker que journaliste. On essaye simplement de créer des outils d’exploration de données, de communication. Par exemple sur les Paradise papers on a travaillé avec 21 sources différentes de data dont 19 registres de sociétés dans des paradis fiscaux. Ce sont des données très complexes donc pour chacun des registres, on a créé des scrapers qui vont aller lire les documents et les mettre dans un format qui puisse être traité par un ordinateur. »

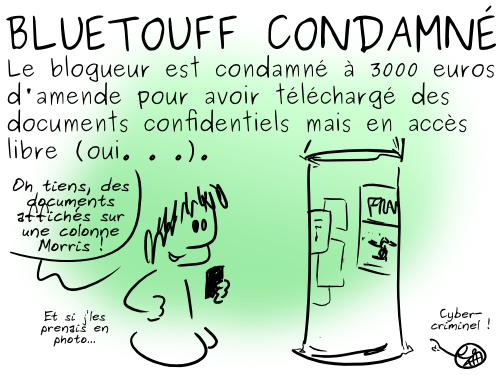

Les possibilités offertes par les interactions entre hacking et journalisme sont infinies. Mais s’il y a bien une limite qu’aucun des camps ne peut se permettre de franchir dans le cadre d’une investigation, c’est celle de la loi. « Internet est un outil magique, ironise Jean-Marc Bourguignon. On peut y trouver des données auxquelles on ne devrait pas avoir accès sans faire d’intrusion. Donc on se dit “chouette j’ai trouvé des PDF classifiés juste en cherchant sur Google” et on télécharge les fichiers. Sauf que si dans le lien sur lequel on a trouvé ces documents il y a écrit “private”, “login” ou autre, ça veut dire que vous avez franchi la ligne rouge. »

Un verdict jugé injuste et dangereux par de nombreux hackers et journalistes, car elle ouvre la porte à toutes sortes de dérives et entraves du travail des journalistes. Et ce ne sont pas les discussions parlementaires sur le secret des affaires qui vont rassurer les concernés. Il est donc urgent de sensibiliser les journalistes aux risques engendrés par l’investigation en ligne.

Les hackers sont aussi là pour accompagner la profession vers une plus grande vigilance, que ce soit au sein des rédactions ou dans les écoles où des formations voient peu à peu le jour. « Quand on est sur Internet, c’est comme si on se baladait dans une ville avec partout des murs en béton, conclut Antoine Champagne. Les hackers peuvent voir à travers les murs. » Il n’appartient qu’aux journalistes d’apprendre à ouvrir un peu plus grand les yeux.

Quelques notions

Tor. Il s’agit d’un projet lancé en 2002 et permettant l’anonymisation de la navigation sur internet. Il fonctionne selon le principe du « routage en oignon ». Lorsque l’on se connecte habituellement sur Internet, notre adresse IP permet aux sites visités de récupérer des informations sur nous. Pour faire simple, Tor change plusieurs fois notre adresse IP en rajoutant des étapes intermédiaires (ce qui explique que la connexion via Tor soit plus lente). Les informations qui arrivent de l’autre côté n’étant plus les nôtres, il n’est plus possible de tracer l’IP d’origine.

Scraper. Programme permettant de parcourir automatiquement des documents et/ou sites web afin d’en extraire des données visuellement représentables, par exemple dans un tableur.

VPN. Initiales de Virtual private network. Il s’agit d’un réseau privé auquel on se connecte via un identifiant. Une fois l’utilisateur connecté, les données envoyées sur Internet passent par un tunnel chiffré. L’utilisateur peut naviguer caché. Cela permet par exemple de contourner la censure dans un pays totalitaire.

Google dorking. Il s’agit simplement de la recherche Google, en plus précis. Il existe toute une liste de commandes à entrer dans la barre de recherche qui permettent par exemple de chercher un type de fichier particulier, des résultats sur une période donnée ou une expression exacte.

PGP. Pour Pretty good privacy. Système de cryptographie très utilisé. Le chiffrement est un bon moyen de protéger ses communications car c’est l’utilisateur qui choisit qui peut lire ses messages.

Thinkerview

Quand les hackers prennent le (quatrième) pouvoirEn six ans d’existence, la chaîne YouTube Thinkerview est devenue une référence dans le monde souvent controversé de l’information alternative. Orchestrée par des hackers, elle propose des interviews fleuves extrêmement documentées. Un travail considérable qui n’est pas sans rappeler celui de la presse. Et justement, la chaîne invite très souvent des journalistes.

– Ouais.

– Comment ?

– On vous vire tous, on vous fait écrire 25 fois la charte de Munich et on vous fait passer votre bac parce que quand on lit certains articles, on voit que certains journalistes ne savent pas écrire français. » Franc-parler, mise en scène du mystère, exigence, c’est ça Thinkerview.

Créée en 2012, cette chaîne YouTube est le porte-voix d’une communauté en grande partie constituée de hackers. Son credo ? Pas de restriction sur les invités, pas de sujet tabou, pas de montage. Le fonctionnement de la chaîne est basé sur le principe de l’intelligence collective et collaborative. Des membres de la communauté font remonter des idées à l’équipe qui tourne les interviews, qui potasse le sujet pendant des semaines en s’appuyant sur d’autres membres aux connaissances pointues sur la thématique. « On a des gars ce sont de vrais chiens de sang, explique un représentant de la chaîne. On leur donne un thème et pendant quatre mois ils ne s’arrêtent pas. »

Du député Cédric Villani à l’ancien footballeur Lilian Thuram en passant par l’humoriste Guillaume Meurice ou la lanceuse d’alerte Stéphanie Gibaud, des dizaines de personnalités plus ou moins connues ont défilé sur le fauteuil, répondant à des interviews fleuves dépassant quasi-systématiquement la barre des soixante minutes et atteignant même parfois les deux heures. Parmi ces invités, de nombreux journalistes comme Elise Lucet ou Denis Robert sont venus répondre aux questions souvent accusatrices de l’interviewer anonyme.

Et quand les réponses déplaisent à la communauté, l’interrogé peut vite passer un sale quart d’heure. Il faut dire que la méthode de Thinkerview est assumée : « En général, on a deux ou trois vraies questions qui nous intéressent. Alors on cuisine un peu le mec en face, on lui parle de trucs pas compliqués et, quand il est à l’aise, on lui balance les questions et on voit comment il réagit. » Un fonctionnement qui peut effrayer. « Beaucoup de journalistes ne veulent pas venir sur la chaîne, affirme Aude Lancelin, journaliste pour Le média, interviewée en mars 2018. Moi-même j’ai trouvé que c’était limite par moment, inutilement agressif. Au final ça s’est bien passé. Mais après l’interview, le type m’a confié qu’à la base il voulait me “casser les genoux”… »

« On est les putains de moines bénédictins du fact-checking »

Jugée parfois arrogante, la chaîne n’en est pas moins une réelle source d’informations alternative pour beaucoup de gens. Journaliste indépendante invitée pour parler d’alimentation, Isabelle Saporta a apprécié la fraîcheur de Thinkerview : « Ça m’a fait marrer, moi, personnellement, confie-t-elle. Dans ce petit monde prétentieux du journalisme où l’on est toujours dans l’entre-soi, c’est agréable de pouvoir participer à ce genre de projet où l’on vient pour porter ses convictions et pas forcément vendre sa semoule. »

Il est vrai qu’avec près de 170 000 abonnés, la réputation de Thinkerview n’est plus à faire. Après son passage sur la chaîne, Aude Lancelin a reçu « énormément de messages » commentant ses propos, en bien ou en mal. « Moi, on m’a même arrêté dans la rue pour m’en parler, s’étonne Isabelle Saporta. La seule autre fois où ça m’est arrivé, c’est quand je suis passé chez Ruquier. »

Début mai, la chaîne a dépassé le seuil des 100 vidéos publiées. Elle a également franchi récemment le cap des 10 millions de vues. Une bonne raison de continuer le travail encore quelques années. « Tous mes potes hackers, ce qu’ils font dans la vie, ils le font uniquement pour le fun, indique notre contact. Quand un hacker ne prend plus de plaisir à faire son job, il se casse. Nous c’est pareil. Tant que ce sera fun, on continuera. Et avec une communauté comme la nôtre, exigeante mais super sympa, on n’a qu’une envie pour le moment, c’est de continuer. »

« Un journaliste ne peut pas ne pas s’intéresser à la protection de l’information »

Pourquoi avoir créé une structure comme Nothing2Hide ?

Grégoire Pouget. L’idée, c’est d’essayer d’abaisser la barrière technique que les journalistes peuvent rencontrer en leur proposant des outils simples à utiliser. On a une approche assez particulière parce qu’on est vraiment dans la vulgarisation.

Jean-Marc Bourguignon. On voulait aller un peu plus loin que les formations habituelles, qui proposent rarement un réel suivi des journalistes formés. Nous, nous mettons en place une deuxième mission après la première, une sorte de validation des acquis sous forme de piqûre de rappel. Nous savons comment les journalistes travaillent donc nous faisons en sorte d’adapter nos formations en fonction des profils et des situations. Nous ne travaillons pas de la même manière avec un journaliste basé à Paris et un blogueur au Vietnam.

Comment se matérialise cette aide apportée aux journalistes ?

J.-M. B. On leur présente des outils gratuits déjà existants et on va parfois jusqu’à en créer lorsqu’il y a des demandes spécifiques. Par exemple, on travaille avec des JRI qui partent au bout du monde avec très peu de moyens techniques. On leur met gratuitement à disposition des clouds sécurisés, des VPN pour qu’ils puissent mettre leurs travaux à l’abri. Aujourd’hui, il y a plein de données à aller chercher sur Internet. Mais on ne peut pas non plus demander à des journalistes d’être des informaticiens.

Quels sont les risques encourus par un journaliste mal protégé ?

J.-M. B. Les journalistes d’investigation communiquent beaucoup en ligne, via Internet ou le téléphone. Ils doivent à tout prix protéger ces liaisons pour ne pas mettre en danger leurs sources. C’est littéralement vital. Un oubli, même pas très technique, peut être fatal. Par exemple, j’ai travaillé avec un journaliste très connu qui avait créé un PDF pour prendre contact avec des gens pas vraiment gentils. Heureusement, il me l’a fait relire avant de l’envoyer : il avait oublié d’enlever les métadonnées du PDF, c’est-à-dire qu’on pouvait voir son nom et plein d’informations permettant aisément de remonter jusqu’à lui. S’il l’avait envoyé, ça aurait anéanti toute son investigation.

« Bizarrement, c’est aussi chez les étudiants en journalisme qu’on observe encore aujourd’hui de la méfiance vis-à-vis des outils comme Tor »

Jean-Marc Bourguignon

J.-M. B. Il faut d’abord commencer par laisser le moins de traces possibles. Quand on fait une recherche sur quelqu’un ou sur une société, ça fait du bruit. En face, ils peuvent être très vite au courant qu’il y a des requêtes sur leur site web qui ciblent tel type d’information. Il y a des boîtes d’intelligence qui sont payées pour surveiller ça et préparer des plans de communication au cas où des journalistes enquêteraient. D’où l’utilisation d’outils comme Tor ou les VPN qui sont quand même efficaces, même s’ils ne rendent pas anonyme non plus. Une fois qu’on a récupéré des données, il faut les garder à l’abri en les chiffrant.

Y a-t-il des réticences à l’égard de la technologie dans les rédactions ?

G. P. A l’époque où nous travaillions encore pour RSF, nous sommes allés voir l’équipe technique de Radio France. Ils voulaient mettre en place des formations pour les journalistes. Nous leur présentons notre programme et, à un moment, nous prononçons le mot « Tor ». Et là, l’un d’entre eux nous sort : « Ah ! oui ! Tor ! J’ai vu un reportage là-dessus sur M6. C’est là où on trouve des pédophiles et de la drogue ! » C’était il y a seulement quatre ans et on parle de gens qui choisissent et mettent à disposition les outils pour des rédactions ! Encore aujourd’hui, il y a pas mal de journalistes qui ne sont pas vraiment armés face à ces problématiques.

Pourquoi, selon vous ?

Il y a malgré tout une évolution des mentalités ?

G. P. On sent que c’est en train de changer. D’ailleurs nous sommes retournés voir les techniciens de Radio France cette année, à leur demande, pour faire de nouvelles formations.

G. P. Le CFJ par exemple est très réceptif, l’ESJ également. Mais nous avons encore des réponses d’écoles qui nous disent : « Ce n’est pas la peine, nous avons un module de deux heures là-dessus. » A l’école, nous passons des dizaines d’heures à expliquer ce que c’est que la charte de Munich mais, par contre, pour les outils qui permettent de l’appliquer, deux heures suffisent.

J.-M. B. Bizarrement, c’est aussi chez les étudiants en journalisme qu’on observe encore aujourd’hui de la méfiance vis-à-vis des outils comme Tor.

G. P. Mais de toute façon, la formation sèche sur la sécurité numérique, ce n’est pas forcément la bonne méthode. Dans les écoles de journalisme aux Etats-Unis, ils intègrent ça directement dans leurs modules. Dans un cours sur la vidéo, l’enseignant apprend à la fois à cadrer et à protéger les rushs. En France, on progresse mais c’est parfois un peu lent.

Pour aller plus loin

- Guiton, A. 2013. , Hackers : Au cœur de la résistance numérique. Paris, Éd. au Diable Vauvert.

- Parasie, S. 2013. « Justicier, chercheur ou hacker ? Le journalisme d’enquête à l’ère du traitement de données ». In Carmes, M., & Noyer, J. (Eds.), Les débats du numérique. Paris. Presses des Mines.

- Parasie, S. 2011. Le journalisme « hacker » – Une nouvelle utopie pour la presse ? La vie des idées

- StreetPress. 2014. La leçon de journalisme d’investigation 2.0 de Jean-Marc Manach. Street Press

- Thinkerview. 2014. Hacker VS Justice – Affaire « Bluetouff ».

Bastien Lion

@BastienLion

25 ans

Étudiant en Année spéciale à l’EPJT.

Passé par La Nouvelle République à Poitiers et à Châtellerault.

Titulaire d’un master en web éditorial

et passionné de culture numérique.

Passe l’été chez Pixels (Le Monde).

Aimerait travailler sur les nouvelles écritures journalistiques

et sur les communautés en ligne.